Archiviato il week-end da paura per il ransomware WannaCry, che ha colpito 150 Paesi e 200.000 Pc (tutti datati e con vecchi OS), chiedendo un riscatto in Bitcoin per l’accesso ai file, Microsoft chiede a tutti di collaborare.

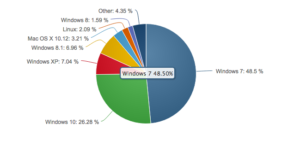

L’azienda di Redmond aveva già rilasciato una patch di sicurezza anche per Windows XP, il sistema operativo datato 2001 che continua ad avere un 7% di market share, nonostante la fine del supporto tecnico. Inoltre Microsoft ha aggiornato Windows Defender per rilevare WannaCry e bloccare la diffusione del ransomware.

Microsoft consiglia di effettuare l’upgrade a Windows 10, il sistema operativo immune da WannaCry. Ma se l’NSA avesse denunciato la falla, invece di sfruttarla a proprio vantaggio, l’incubo Wannacry non sarebbe mai iniziato.

Inoltre, Microsoft ha criticato la raccolta degli exploit da parte dei governi. Il trafugamento dei tool, sviluppati dalla NSA per la sorveglianza di massa, è un vero campanello d’allarme. L’azienda guidata dal Ceo Satya Nadella vorrebbe una “Convenzione Digitale di Ginevra”, per trattare le falle di sistema come armi di distruzione di massa: è l’ora di segnalare alle rispettive software house tutte le vulnerabilità individuate. Secondo Edward Snowden, il whistleblower del caso NSA, il caso Wannacry non sarebbe mai dovuto accadere: la sorveglianza di massa rappresenta una minaccia.

Fra i Paesi più colpiti, c’è la Cina con PetroChina. Ma in Asia anche il Giappone conta vittime illustri come Hitachi e Nissan. In Europa, gli ospedali britannici, la Renault e la FedEx.

L’account Twitter malwaretechblog, appartenente a un astuto ragazzo di 22 anni, è riuscito a bloccare l’attacco, acquistando un dominio il cui nome era scritto all’interno del codice di Wannacry: è riuscito a bloccare il dominio, rendendolo attivo, stoppando anche Wannacry.

Secondo l’organizzazione non-profit, U.S. Cyber Consequences Unit, i danni prodotti dal caso del ransomware oscillano fra le centinaia di milioni di di dollari e il miliardo.

Mirella Castigli